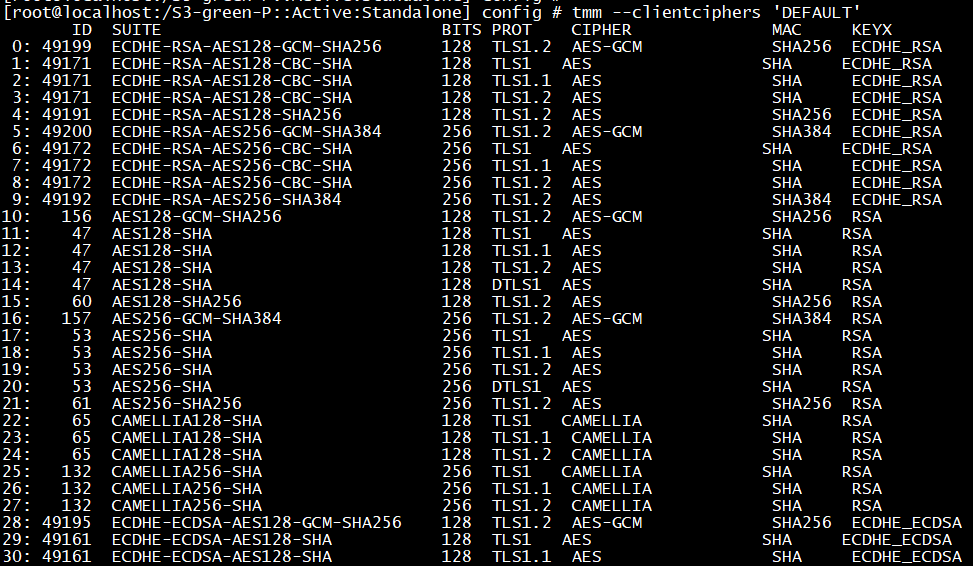

F5 yük dengeleyici cihazlarında aktif olarak hizmet veren versiyonda default olarak hangi SSL Cipher’larının ve Protokollerinin kullanıldığını aşağıdaki komut yardımıyla bulabilirsiniz. SSLv2 SSLv3 gibi güvensiz protokoller mevcut F5 versiyonlarında default olarak desteklenmemektedir. Özellikle bu versiyonlarda bir servisi hizmet verir hale getirmek isterseniz kullandığınız ssl profillerinde bu protokollerin eklenmesi gerekmektedir.

tmm --clientciphers 'DEFAULT'

F5’teki Default SSL Cipher Listesini Görüntüleme

BIG-IP F5 LTM üzerinde çalıştırılan komut çıktısı aşağıda paylaşılmıştır.

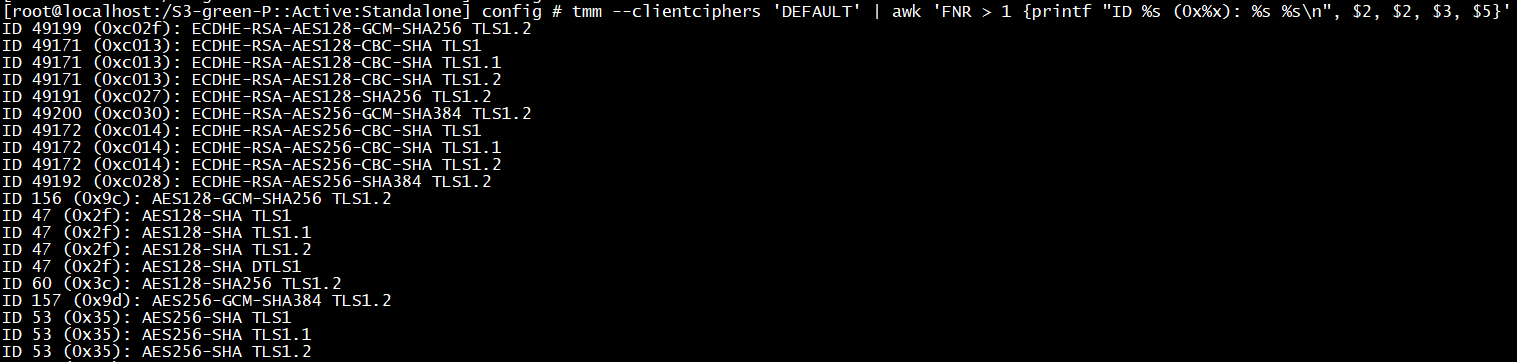

IANA SSL Cipher’larının F5’teki Karşılıkları

IANA (Internet Assigned Numbers Authority) ‘da paylaşılan SSL Cipher’larının HEX karşılıklarını F5 LTM üzerinde kullanılan Default Cipher grubunda bulmak için aşağıdaki komut kullanılabilirsiniz.

tmm --clientciphers 'DEFAULT' | awk 'FNR > 1 {printf "ID %s (0x%x): %s %s\n", $2, $2, $3, $5}'

Güncel olarak IANA’da paylaşılan SSL Cipher’larının detaylarına ise IANA Cipher List linkinden ulaşabilirsiniz.

BIG-IP V15’de kullanılan Default Cipher Listesi

Aşağıdaki tabloda F5 V15.1.x versiyonlarında default olarak gelen clientssl profilindeki cipher setini ve detaylarını bulabilirsiniz.

TLS1.3 eğer özel olarak açılmazsa başlangıçta kapalı durumdadır. TLSv1.3 kullanmak istiyorsanız ilgili client SSL Profilindeki “Enabled Options” kısmından “No TLSv1.3” seçeneğini kaldırmanız gerekmektedir.

| Cipher suite (hex value) | Bits | Protocols | Key exchange | Authentication | Cipher | MAC |

| ECDHE-RSA-AES128-GCM-SHA256 (0xc02f) | 128 | TLS1.2 | ECDHE | RSA | AES-GCM | SHA256 |

| ECDHE-RSA-AES128-CBC-SHA (0xc013) | 128 | TLS1, TLS1.1, TLS1.2 | ECDHE | RSA | AES | SHA |

| ECDHE-RSA-AES128-SHA256 (0xc027) | 128 | TLS1.2 | ECDHE | RSA | AES | SHA256 |

| ECDHE-RSA-AES256-GCM-SHA384 (0xc030) | 256 | TLS1.2 | ECDHE | RSA | AES-GCM | SHA384 |

| ECDHE-RSA-AES256-CBC-SHA (0xc014) | 256 | TLS1, TLS1.1, TLS1.2 | ECDHE | RSA | AES | SHA |

| ECDHE-RSA-AES256-SHA384 (0xc028) | 256 | TLS1.2 | ECDHE | RSA | AES | SHA384 |

| AES128-GCM-SHA256 (0x9c) | 128 | TLS1.2 | RSA | RSA | AES-GCM | SHA256 |

| AES128-SHA (0x2f) | 128 | TLS1, TLS1.1, TLS1.2, DTLS1 | RSA | RSA | AES | SHA |

| AES128-SHA256 (0x3c) | 128 | TLS1.2 | RSA | RSA | AES | SHA256 |

| AES256-GCM-SHA384 (0x9d) | 256 | TLS1.2 | RSA | RSA | AES-GCM | SHA384 |

| AES256-SHA (0x35) | 256 | TLS1, TLS1.1, TLS1.2, DTLS1 | RSA | RSA | AES | SHA |

| AES256-SHA256 (0x3d) | 256 | TLS1.2 | RSA | RSA | AES | SHA256 |

| CAMELLIA128-SHA (0x41) | 128 | TLS1, TLS1.1, TLS1.2 | RSA | RSA | CAMELLIA | SHA |

| CAMELLIA256-SHA (0x84) | 256 | TLS1, TLS1.1, TLS1.2 | RSA | RSA | CAMELLIA | SHA |

| ECDHE-ECDSA-AES128-GCM-SHA256 (0xc02b) | 128 | TLS1.2 | ECDHE | ECDSA | AES-GCM | SHA256 |

| ECDHE-ECDSA-AES128-SHA (0xc009) | 128 | TLS1, TLS1.1, TLS1.2 | ECDHE | ECDSA | AES | SHA |

| ECDHE-ECDSA-AES128-SHA256 (0xc023) | 128 | TLS1.2 | ECDHE | ECDSA | AES | SHA256 |

| ECDHE-ECDSA-AES256-GCM-SHA384 (0xc02c) | 256 | TLS1.2 | ECDHE | ECDSA | AES-GCM | SHA384 |

| ECDHE-ECDSA-AES256-SHA (0xc00a) | 256 | TLS1, TLS1.1, TLS1.2 | ECDHE | ECDSA | AES | SHA |

| ECDHE-ECDSA-AES256-SHA384 (0xc024) | 256 | TLS1.2 | ECDHE | ECDSA | AES | SHA384 |

| DHE-RSA-AES128-GCM-SHA256 (0x9e) | 128 | TLS1.2 | EDH | RSA | AES-GCM | SHA256 |

| DHE-RSA-AES128-SHA (0x33) | 128 | TLS1, TLS1.1, TLS1.2, DTLS1 | EDH | RSA | AES | SHA |

| DHE-RSA-AES128-SHA256 (0x67) | 128 | TLS1.2 | EDH | RSA | AES | SHA256 |

| DHE-RSA-AES256-GCM-SHA384 (0x9f) | 256 | TLS1.2 | EDH | RSA | AES-GCM | SHA384 |

| DHE-RSA-AES256-SHA (0x39) | 256 | TLS1, TLS1.1, TLS1.2, DTLS1 | EDH | RSA | AES | SHA |

| DHE-RSA-AES256-SHA256 (0x6b) | 256 | TLS1.2 | EDH | RSA | AES | SHA256 |

| DHE-RSA-CAMELLIA128-SHA (0x45) | 128 | TLS1, TLS1.1, TLS1.2 | EDH | RSA | CAMELLIA | SHA |

| DHE-RSA-CAMELLIA256-SHA (0x88) | 256 | TLS1, TLS1.1, TLS1.2 | EDH | RSA | CAMELLIA | SHA |

| TLS13-AES128-GCM-SHA256 (0x1301) | 128 | TLS1.3 | N/A | N/A | AES128-GCM | SHA256 |

| TLS13-AES256-GCM-SHA384 (0x1302) | 256 | TLS1.3 | N/A | N/A | AES256-GCM | SHA384 |

Kaynak: https://support.f5.com/csp/article/K02202090

BIG-IP V14.x’de Kullanılan Default Cipher Listesi

Aşağıdaki tabloda F5 V14.x versiyonlarında default olarak gelen clientssl profilindeki cipher setini ve detaylarını bulabilirsiniz.

| Cipher suite (hex value) | Bits | Protocols | Key exchange | Authentication | Cipher | MAC |

| ECDHE-RSA-AES128-GCM-SHA256 (0xc02f) | 128 | TLS1.2 | ECDHE | RSA | AES-GCM | SHA256 |

| ECDHE-RSA-AES128-CBC-SHA (0xc013) | 128 | TLS1, TLS1.1, TLS1.2 | ECDHE | RSA | AES | SHA |

| ECDHE-RSA-AES128-SHA256 (0xc027) | 128 | TLS1.2 | ECDHE | RSA | AES | SHA256 |

| ECDHE-RSA-AES256-GCM-SHA384 (0xc030) | 256 | TLS1.2 | ECDHE | RSA | AES-GCM | SHA384 |

| ECDHE-RSA-AES256-CBC-SHA (0xc014) | 256 | TLS1, TLS1.1, TLS1.2 | ECDHE | RSA | AES | SHA |

| ECDHE-RSA-AES256-SHA384 (0xc028) | 256 | TLS1.2 | ECDHE | RSA | AES | SHA384 |

| AES128-GCM-SHA256 (0x9c) | 128 | TLS1.2 | RSA | RSA | AES-GCM | SHA256 |

| AES128-SHA (0x2f) | 128 | TLS1, TLS1.1, TLS1.2, DTLS1 | RSA | RSA | AES | SHA |

| AES128-SHA256 (0x3c) | 128 | TLS1.2 | RSA | RSA | AES | SHA256 |

| AES256-GCM-SHA384 (0x9d) | 256 | TLS1.2 | RSA | RSA | AES-GCM | SHA384 |

| AES256-SHA (0x35) | 256 | TLS1, TLS1.1, TLS1.2, DTLS1 | RSA | RSA | AES | SHA |

| AES256-SHA256 (0x3d) | 256 | TLS1.2 | RSA | RSA | AES | SHA256 |

| CAMELLIA128-SHA (0x41) | 128 | TLS1, TLS1.1, TLS1.2 | RSA | RSA | CAMELLIA | SHA |

| CAMELLIA256-SHA (0x84) | 256 | TLS1, TLS1.1, TLS1.2 | RSA | RSA | CAMELLIA | SHA |

| ECDHE-ECDSA-AES128-GCM-SHA256 (0xc02b) | 128 | TLS1.2 | ECDHE | ECDSA | AES-GCM | SHA256 |

| ECDHE-ECDSA-AES128-SHA (0xc009) | 128 | TLS1, TLS1.1, TLS1.2 | ECDHE | ECDSA | AES | SHA |

| ECDHE-ECDSA-AES128-SHA256 (0xc023) | 128 | TLS1.2 | ECDHE | ECDSA | AES | SHA256 |

| ECDHE-ECDSA-AES256-GCM-SHA384 (0xc02c) | 256 | TLS1.2 | ECDHE | ECDSA | AES-GCM | SHA384 |

| ECDHE-ECDSA-AES256-SHA (0xc00a) | 256 | TLS1, TLS1.1, TLS1.2 | ECDHE | ECDSA | AES | SHA |

| ECDHE-ECDSA-AES256-SHA384 (0xc024) | 256 | TLS1.2 | ECDHE | ECDSA | AES | SHA384 |

| DHE-RSA-AES128-GCM-SHA256 (0x9e) | 128 | TLS1.2 | EDH | RSA | AES-GCM | SHA256 |

| DHE-RSA-AES128-SHA (0x33) | 128 | TLS1, TLS1.1, TLS1.2, DTLS1 | EDH | RSA | AES | SHA |

| DHE-RSA-AES128-SHA256 (0x67) | 128 | TLS1.2 | EDH | RSA | AES | SHA256 |

| DHE-RSA-AES256-GCM-SHA384 (0x9f) | 256 | TLS1.2 | EDH | RSA | AES-GCM | SHA384 |

| DHE-RSA-AES256-SHA (0x39) | 256 | TLS1, TLS1.1, TLS1.2, DTLS1 | EDH | RSA | AES | SHA |

| DHE-RSA-AES256-SHA256 (0x6b) | 256 | TLS1.2 | EDH | RSA | AES | SHA256 |

| DHE-RSA-CAMELLIA128-SHA (0x45) | 128 | TLS1, TLS1.1, TLS1.2 | EDH | RSA | CAMELLIA | SHA |

| DHE-RSA-CAMELLIA256-SHA (0x88) | 256 | TLS1, TLS1.1, TLS1.2 | EDH | RSA | CAMELLIA | SHA |

| TLS13-AES128-GCM-SHA256 (0x1301) | 128 | TLS1.3 | N/A | N/A | AES128-GCM | SHA256 |

| TLS13-AES256-GCM-SHA384 (0x1302) | 256 | TLS1.3 | N/A | N/A | AES256-GCM | SHA384 |

Kaynak: https://support.f5.com/csp/article/K54125331

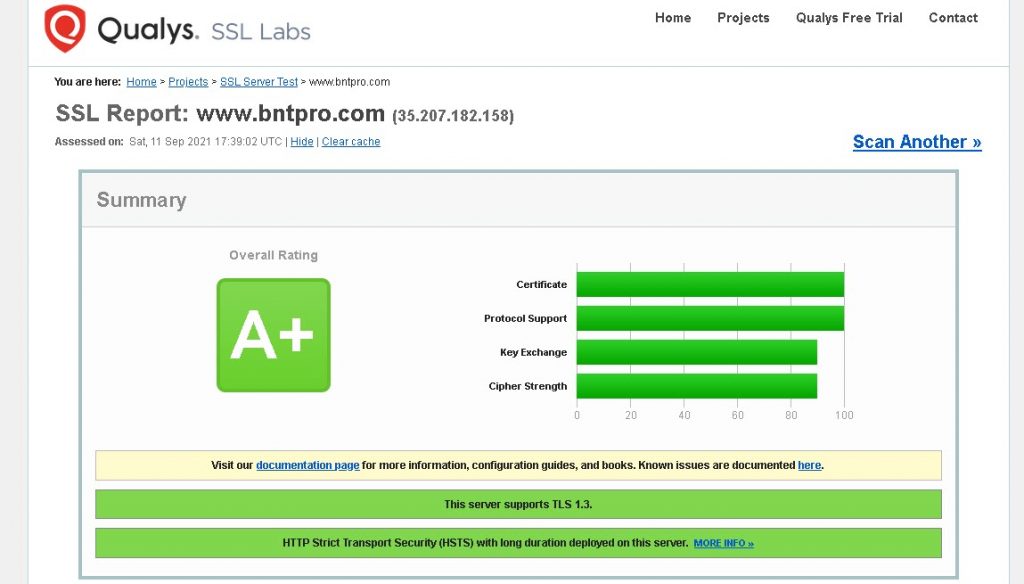

Websitenizin SSL Notunu Nasıl Öğrenirsiniz?

Aşağıdaki ekran görüntüsünde https://www.bntpro.com adresimizin Qualys SSL Labs websitesi üzerinde aldığı notu görebilirsiniz.

BNTPRO olarak F5 Eğitimlerinde önem verdiğimiz güvenlik konularından birisi olan kulllanılan SSL Cipher’lar artık günümüzde oldukça önem kazanmaya başlamış durumda. F5 Yük Dengeleyici cihazlarında cipher sıkılaştırması yapmak oldukça kolay hale gelmiş durumdadır.

Zayıf cipher’ların kullanıldığı servislerdeki güvenlik açıklıkları uygulamalarda çok daha büyük sorunlara yol açabiliyorken şirketinizde gerçekleşen denetimlerde de başarısız olmanıza neden olmaktadır. Bu nedenle vakit kaybetmeden https://www.ssllabs.com/ssltest/, https://observatory.mozilla.org/ gibi SSL güvenlik ayarlarınıza belirli kriterler ile not veren websitelerinde websitenizi/uygulamanızı test etmenizi ve gerekli önlemleri almanızı şiddetle önermekteyiz.