OWASP Top 10 (Open Web Application Security Project) , geliştiriciler ve uygulama güvenliği uzmanları için farkındalık yaratmak amacıyla yayınlanan bir belgedir. Her yıl bir önceki yıl gerçekleştirilen atakların analizlerini yaparak geliştiricileri uyarmak ve yazılım geliştirme kültürünü değiştirmeyi amaçlamaktadır.

Bu yazımızda 2021 yılında yayınlanan en güncel listenin üzerinden geçip F5 BIG-IP Advanced WAF modülü ile bu güvenlik açıklıklarından nasıl korunabileceğimizden bahsedeceğiz.

OWASP Top 10 – 2017 Listesinde Hangi Kategoriler Vardı?

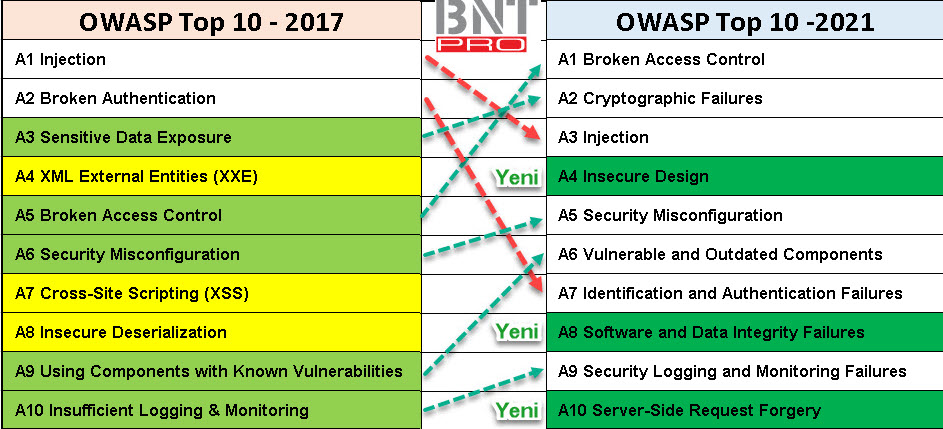

4 yıl önce yayınlanan ve bir çok saldırı tipinin geçmişte olduğu gibi günümüzde de değişmediğini bizlere gösteren OWASP Top 10 listesi olan 2017 ‘ye göz atalım.

- A1 Injection

- A2 Broken Authentication

- A3 Sensitive Data Exposure

- A4 XML External Entities (XXE)

- A5 Broken Access Control

- A6 Security Misconfiguration

- A7 Cross-Site Scripting

- A8 Insecure Deserialization

- A9 Using Components with Known Vulnerabilities

- A10 Insufficient Logging & Monitoring

OWASP Top 10 – 2021 Güvenlik Açıklıkları Nelerdir?

Çalışma alışkanlıklarının değişmesi ile güncellenen 2021 OWASP TOP 10 listesine göz atacak olursak;

- A1 Broken Access Control

- A2 Cryptographic Failures

- A3 Injection

- A4 Insecure Design

- A5 Security Misconfiguration

- A6 Vulnerable and Outdated Components

- A7 Identification and Authentication Failures

- A8 Software and Data Integrity Failures

- A9 Security Logging and Monitoring Failures

- A10 Server-Side Request Forgery

OWASP Top 10 – 2021’de Neler Değişti?

Bu sene yayınlanan listede, 2017 listesinden farklı olarak eklenen 3 yeni kategori dikkat çekiyor. İlk yayınlandığı 2003 tarihinden bu yana bazı atak tiplerinin hala listede olduğunu düşünürsek, 3 değişiklik bize şimdi ve özellikle gelecekte yeni saldırılara hazır olmamız gerektiğini göstermiştir.

Injection, XSS , Broken Access Control gibi atak tipleri, OWASP ‘ın yayınlanan ilk listesinden bu yana yerini korumaktaydı. 2017 ve 2021 de açıklanan OWASP listelerinin karşılaştırmasını aşağıda görebilirsiniz.

Öncelikle listeye 2021 yılında yeni eklenen saldırı tiplerinden bahsedersek;

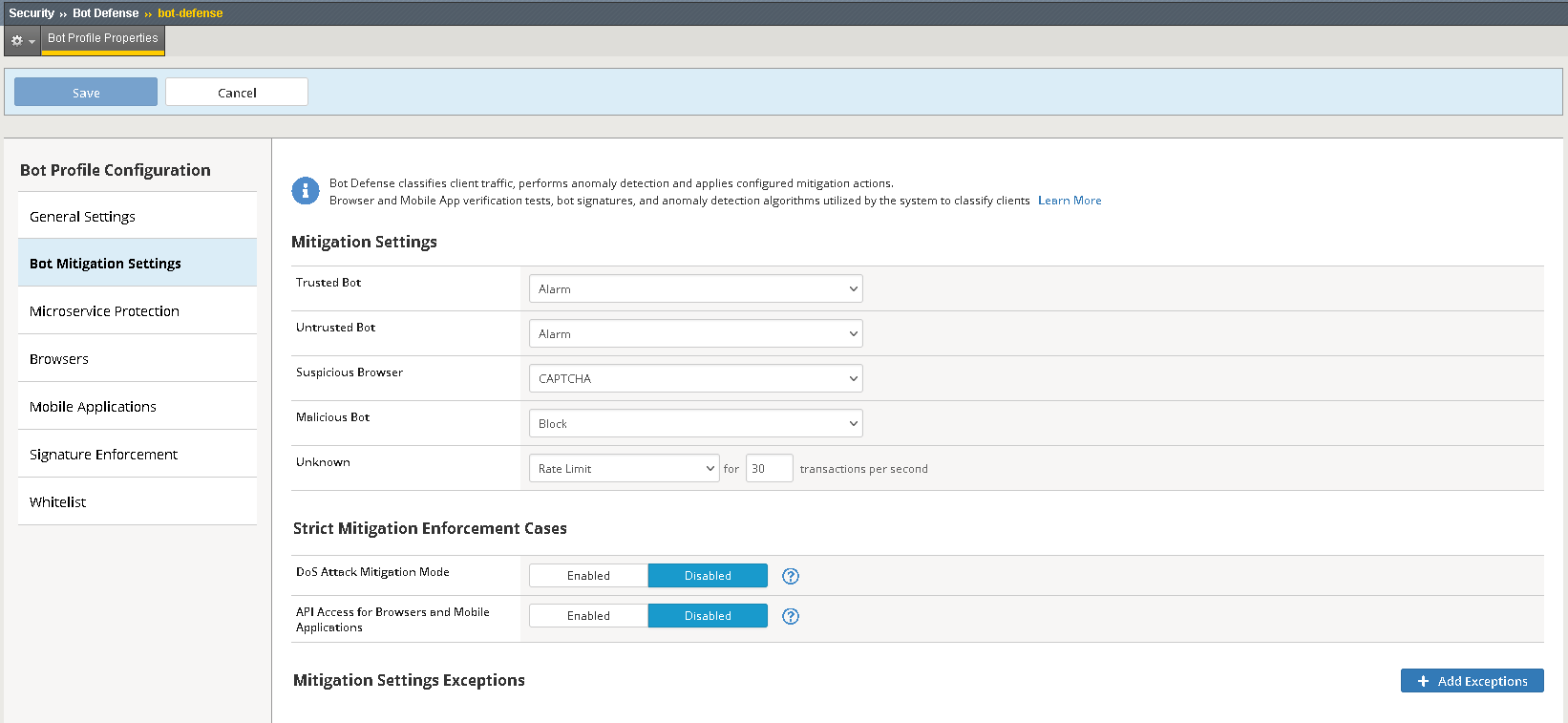

A4-Insecure Design

Listede yeni yer bulmasına rağmen 4. Sırada yer alıyor. OWASP ‘ın kuruluş amacı özellikle geliştiricileri ve web güvenliği uzmanlarının güvenli tasarım kaideleri gibi konulara uymalarını sağlamak ve firmalardaki yazılım geliştirme kültürünün güvenli geliştirme temelleri üzerine kurulmasına yardımcı olması içindir. Bu saldırı tipi için özellikle F5 AWAF ile birlikte gelen Bot koruması ve L7 Behavioral DDoS korumasının açılmasını önermekteyiz. İstek öncesi Bot denetlemesi seçeneği ile, sunucularınıza yük yaratılmadan gerçek kullanıcı ve Bot ayrımını yapabilirsiniz.

F5 AWAF Bot Defense ile ilgili sorunuz olması durumunda bizlere iletişim sayfamızdan ulaşabilirseniz teknik ekibimiz sizlere yardımcı olmaktan mutluluk duyacaktır.

A8-Software and Data Integrity Failures

Listede 8. sırada bulunan Software and Data Integrity Failures, 2017 listesinde yer alan Insecure Deserialization saldırı tiplerini de kapsayan, yazılım güncellemeleri, CI/CD süreçlerini de içeren saldırı kategorisidir. Hem yazılım geliştirme hem de sistem bakım süreçlerinin düzene uygun yapılması hedeflenmektedir. Bu kategoride aşağıdaki güvenlik açıklıkları için zafiyetler yer almaktadır.

- Cache Poisoning

- Code injection

- Command execution

- Denial of Service

Bu saldırı tipleri için F5 WAF modülünde aşağıdaki imza setlerini aktifleştirmeniz gerekmektedir. Bu atak imzalarının yanı sıra content profilleri de (XML-JSON) kullanılabilir.

- Buffer Overflow

- Command Execution

- Denial of Service

- Server Side Code Injection

A10-Server-Side Request Forgery

Bu yılın listesinde ki son yeni saldırı tipi, Server-Side Request Forgery. Tam olarak istenilen veri toplanamamış olsa da, OWASP bu saldırı tipine dikkat çekmek için listeye eklemiştir. Hem ağ hem de uygulama katmanını hedef alan SSRF atakları için basitçe ağ güvenlik duvarı ürününüzde ki kuralları gözden geçirmeniz önerilmektedir. F5 AFM (Advanced Firewall Manager) ile kural yaratmak ve yönetmek oldukça pratiktir. Uygulama katmanında ise F5 AWAF koruması ile önlendirmeler kontrol edilmeli. Kullanıcı tarafından gönderilen tüm giriş verileri kontrol edilmeli ve filtreden geçirilmelidir. F5 AWAF ‘da yarattığınız Policy üzerinde Meta karakter kontrolü ve SQL Injection korumaları yapabilirsiniz.

OWASP 2017 Listesinden Geçerliliğini Koruyan Ataklar Nelerdir?

A1-Broken access control

Kullanıcının, hesabına tanımlanandan daha fazla yetkiye sahip olmasıyla gerçekleştirilen atak tipleridir. Kullanıcıların erişim ve yetki kontrolleri için F5 AWAF üzerinde öncelikle imzalar aktif edilebilir. Eğer daha yüksek düzeyde koruma istenirse URLs flow enforcement ile kişinin sadece doğrulandıktan sonra belirtilen adreslere erişimi sağlanabilir. Doğrulama ve yetkilendirmenin F5 üzerine alınması istenirse F5 APM (Access Policy Manager) modülünden faydalanılabilir.

| Advanced WAF (AWAF) |

Access Policy Manager (APM) |

| Attack signatures | Zero Trust-Identity Aware Proxy |

| Allowed and disallowed URLs | Access Control List |

| URLs flow enforcement | |

| Disallowed file types | |

| Entities |

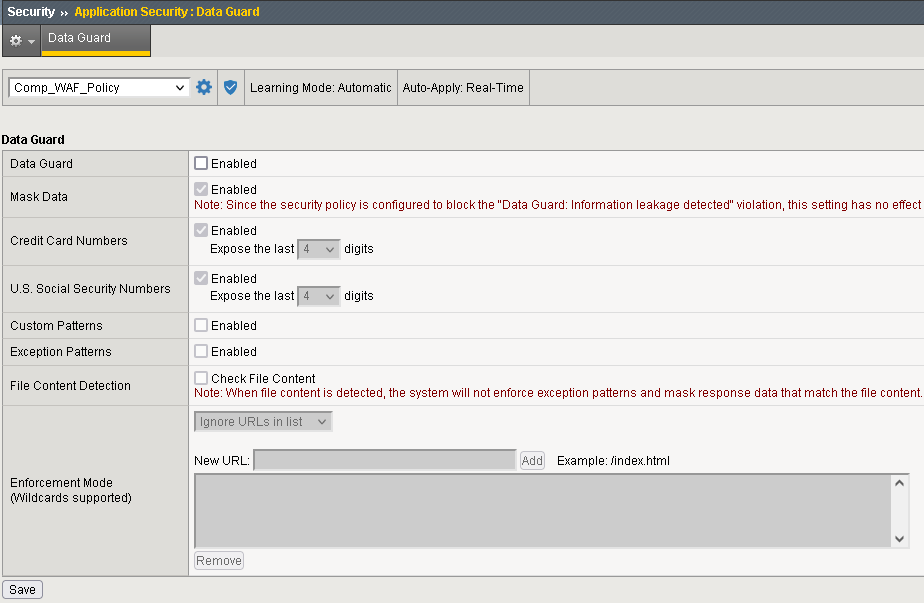

A2-Cryptographic failures

Müşteri veya kurum için hassas olan veriler saklanırken mutlaka şifrelenmelidir. Bu bilgiler çalınsa dahi saldırganların anlamlandıramayacağı veri bütününden oluşmalıdır. Öncelikle kullanıcı ve sunucu arasında ki haberleşmenin şifreli olması gerekmektedir. F5 üzerinde güvenli Client ve Server SSL profilleri tanımlanmalıdır. Referans için alttaki belgeye göz atabilirsiniz.

K14783: Overview of the Client SSL profile (11.x – 15.x)

Eğer F5 AWAF lisansına sahipseniz, sizin için çok kritik veri içeren servislere atanmış policy ler üzerinde Dataguard özelliğinin açılmasını önermekteyiz. Belirlenen desene uygun veri çıkışı olursa F5 WAF bu cevabın saldırgana ulaşmasını engelleyecektir.

A3-Injection

Uzun zamandır listenin değişmeyen ataklarından Injection Saldırılar HTTP/HTTPS protokolünden gelse dahi son olarak Apache Log4j açığında gördüğümüz gibi farklı protokolleri hedef alabilirler. HTTP isteklerinin içerisinden LDAP veya SMTP sunucularını hedef alan ataklar yapılabilir ve veritabanınızda ki hassas bilgilere ulaşılabilir. Injection ataklarının savunması tek bir koruma ile değil birden çok farklı korumanın harman edilerek uygulamanızın koruması ile sağlanabilir.

Injection saldırıları için AWAF üzerinde devreye alabileceğiniz korumalar ;

- Attack Signatures

- Evasion techniques

- Disallowed meta characters in parameters

- HttpOnly cookie attribute enforcement

A5-Security misconfiguration

2017 listesinde A4:2017-XML External Entities (XXE) ismiyle yer alan bu açıklık kategorisi 2021 yılında bu kategoriye dahil olmuştur.

Bir web uygulamasında harici koruma çözümlerinin kullanılmasından da önemli, uygulama geliştiricilerin ve sistem sorumlarının uyması gereken bazı kurallar vardır. İlgili saldırılar hatalı yapılandırılan servislerden kaynaklanabilir. Bu yüzden uygulamanızın üzerinde çalıştığı servisin yapılandırmasını mutlaka gözden geçirmeli ve gerekirse tecrübeli kurumlardan destek almalısınız. Zaman içinde karşımıza çıkan sorunlarda sıkça gördüğümüz servis yapılandırmaları eksik veya hatalı olduğunda hem güvenlik açıklarına davet çıkarılıyor hem de cihaz kaynaklarını tam anlamıyla kullanılamıyor.

F5 AWAF üzerinde aktif edebileceğiniz korumalar ;

- Attack Signatures

- URLs flow enforcement

- Allowed Methods

- Disallowed file types

Bir çok saldırının engellemesinde rol oynayan Attack Signatures korumasını burada da listenin 1. sırasına yazıyoruz.

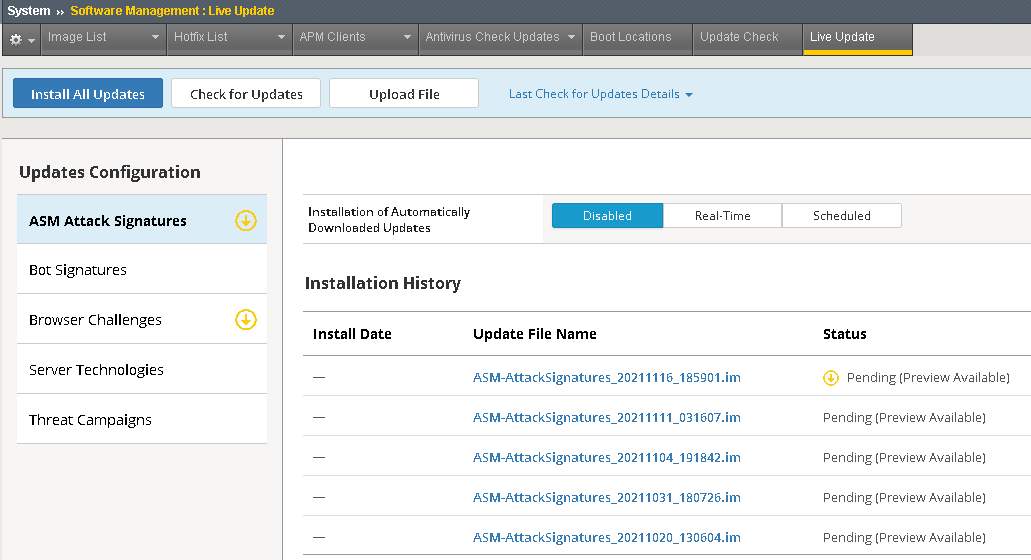

A6-Vulnerable and outdated components

Her şeyi kuralına uygun yapsanız dahi Zero-day ataklar veya henüz yaması çıkmamış açıklar yüzünden hala saldırı tehlikesiyle karşı karşıya olabilirsiniz. Hem işletim sistemi hem de servis düzeyinde mutlaka testlerinizi tamamladıktan sonra yazılımları güncel versiyonlarında kullanmanızı önermekteyiz. F5 AWAF üzerinde yine imza tabanlı bir koruma ile uygulamanızın güvenliğini sağlayabilirsiniz. F5 uygulamaya göre koruma yapmak amaçlı Server Technologies isimli bir özellik geliştirmiştir. Server Technologies sayesinde siz ilgili imzaları devreye almamış olsanız da F5 AWAF size kullandığınız servisle ilgili imza önerileri sunacaktır.

A7-Identification and authentication failures

Kullanıcılarının giriş bilgilerinin çalışması ile saldırı gerçekleştirilir. Kullanıcı bilgileri kimi zaman kullanıcı adı ve şifre kimi zaman ise sadece bir çerez olabilir. Listenin en üst sırasına yazacağımız koruma, MFA (Multi-factor Authentication) dir. BNTPRO olarak yerli ve milli çok aşamalı doğrulama yazılımı Sectrail kolayca F5 APM ile entegre olabilmekte ve kullanıcıların şifresi çalınsa dahi sisteme erişimi engelleyebilmektedir.

Bunun yanında yine AWAF ile kullanıcı giriş işlemleri ve hareketleri takip edilebilir, oturum hırsızlığının önüne geçmek için ise çerezlerin içerikleri korunabilmektedir. Bizim yine sıkça müşterilerimizde kullandığımız hem dinamik hem de statik verilerle çalışabilen Brute Force koruması ve bununla birlikte gelen Captcha özelliğini şiddetle kullanmanızı önermekteyiz.

Uygulamanızda ki giriş sayfalarının Login Page List ve AWAF ile entegrasyonu sonrası loglarda dahi kullanıcı adı/müşteri numarası ile IP adresleri farklı olsa da tam izleme gerçekleştirebileceksiniz.

A9-Security logging and monitoring failures

2017’de Insufficient Logging & Monitoring ismiyle listede yer alan bu açıklıkta sorun büyümeden harekete geçebilmek için, doğru izleme ortamının kurulması önemlidir. İzleme mümkün olduğunca insandan bağımsız yapılmalı ve yapay zeka destekli ürünler kullanılmalıdır. F5 Networks , bu konuda müşterilerine ücretsiz olarak sunduğu AVR (Application Visibility Reporting) modülü ile de oldukça başarılı bir çözüm sağlamaktadır.

F5 Advanced WAF modülünde ise kullanıcı isteklerini tamamını ya da sadece illegal isteklerin loglarını hem F5 üzerine hem de kurumunuzda kullandığınız SIEM ürününe gönderebilirsiniz. F5 AWAF (Advanced Web Application Firewall) ise kendi raporlama ve loglama ara yüzüne sahiptir. Tabi ki bu verilerin uzun dönem korelasyonu için mutlaka SIEM ürününe gönderilmesini önermekteyiz.

İllegal istekleri loglayarak kazandığınız görünürlüğü aynı şekilde Bot Defense konfigurasyonunda da elde edebilirsiniz. Bu sayede SIEM ürününde oluşturacağınız özel alarmlar sayesinde çok daha güvenli bir politika oluşturabilirsiniz.

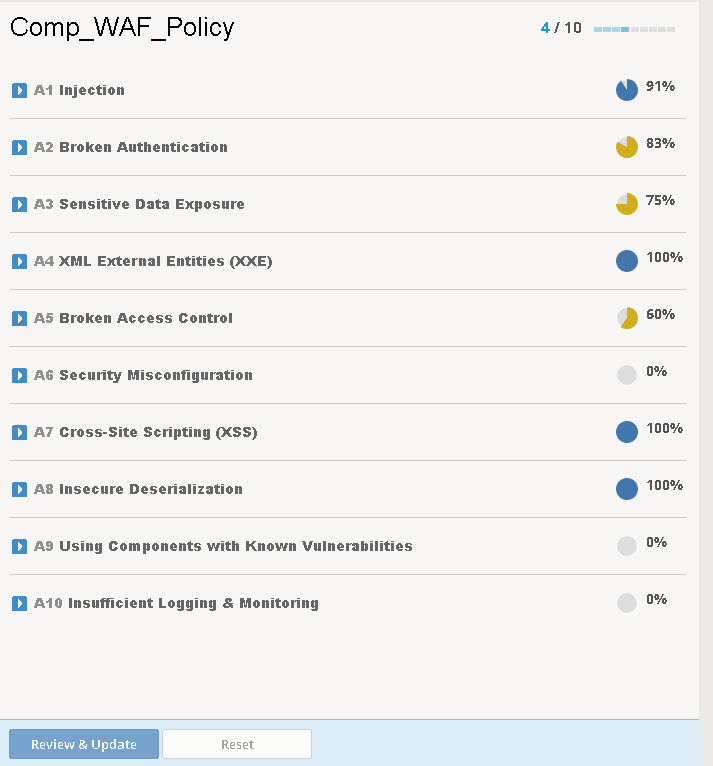

Tüm bunları yanında F5 AWAF ile gelen ve Security ›› Overview : OWASP Compliance menüsünden ulaşabildiğiniz OWASP Compliance Dashboard özelliği, müşterilere uygulamalarını koruma ve ne kadar korunduğu görme açısından fikir verecektir. Policy için hazırlanan bu raporda, koruma yüzdesi düşük olan maddeler için F5 ‘nin ilgili atak tipinin detayında önerdiği ayarlarla koruma seviyesinizi arttırabilirsiniz.

F5 Networks’un OWASP Top 10-2021 listesinde yer alan atak tiplerinin F5 Advanced WAF’da yer alan özellikler ile korunması için hazırlamış olduğu videolardan oluşan OWASP Top 10 -2021 oynatma listemize BNTPRO Youtube adresimizden ulaşıp izleyebilirsiniz.

Configuring F5 Advanced Waf Eğitimi ve daha fazla eğitim seçenekleri için Türkiye’de tek F5 Networks resmi eğitim ortağı olarak bize ulaşabilirsiniz.